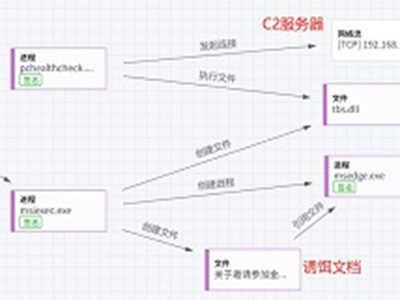

当勒索病毒如“豺狼”般潜伏、APT攻击以“合法身份”渗透终端时,企业能否在攻击者按下回车键的瞬间,抢先扼住威胁咽喉?

传统人工响应模式在勒索软件、APT攻击等高级威胁面前,暴露出“响应滞后、处置碎片化、人为误差率高”等短板。瑞星EDR(终端威胁检测与响应系统)的处置编排功能,以“自动化流程设计+智能化策略执行”为核心,为企业打造“极速响应、精准处置、高效运营” 的终端安全防护方案。

三大核心优势,直击传统运维痛点

・极速响应:告别“人工排查→手动处置”的漫长周期,通过自动化规则预设,实现“威胁触发即响应”,第一时间阻断攻击链,为企业争取黄金防御时间。

・精准处置:以机器逻辑替代人工经验,精准识别勒索软件、挖矿程序等多类威胁,避免误判误杀,让每一次处置都有的放矢。

・高效运营:一套规则全域适用,跨部门、跨终端批量部署,大幅减少重复性工作,让安全团队从“救火队员”转型为“策略决策者”。

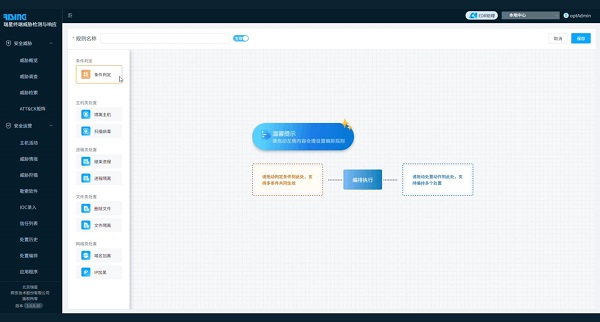

操作指引:几步搞定自动化响应配置

以“发现勒索软件或挖矿病毒,自动隔离+全盘扫描”为例:

1. 进入规则创建入口

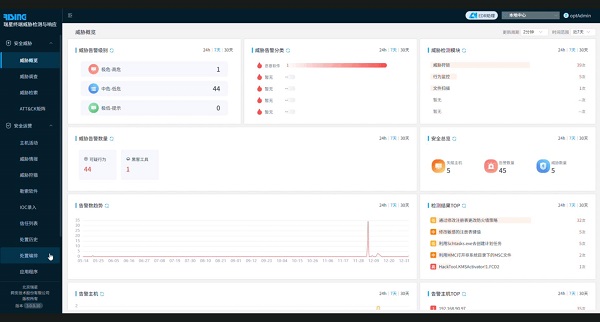

打开EDR管理页面 → 点击【安全运营→处置编排】→ 右上角【新增】,开启规则配置

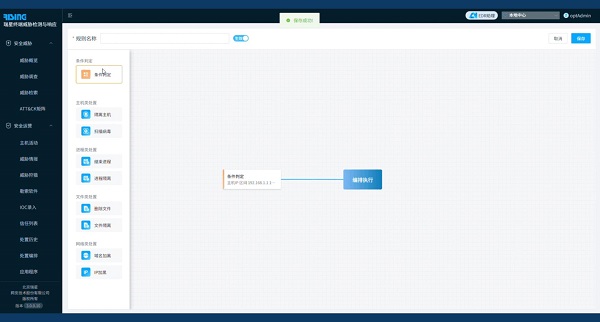

2. 圈定威胁范围(以核心业务区为例)

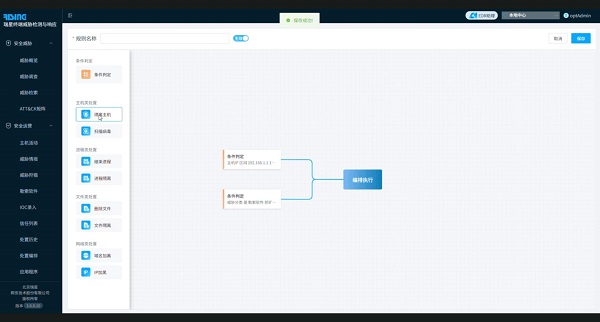

▶左侧拖动【条件判定】组件至屏幕中心

▶字段名选“threat.origin.ip 主机IP”

▶操作符选“区间” → 值列表输入“192.168.1.1-192.168.1.255”(示例 IP,可替换为企业实际网段)

▶点击【确定】

3. 精准锁定威胁类型

▶再次拖动【条件判定】组件至屏幕中心

▶字段名选“threat.catalog_id”

▶操作符选“是” →值列表勾选“勒索软件、挖矿软件”

▶点击【确定】

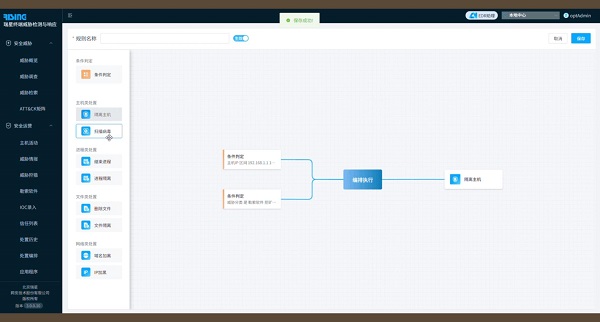

4. 自动隔离涉险主机

▶左侧拖动【隔离主机】组件至屏幕中心

▶确认“是否生效”为默认【生效】

▶点击【确定】

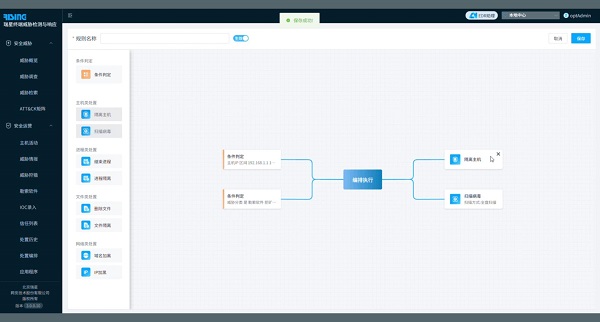

5. 启动全盘扫描与自动处置

▶拖动【扫描病毒】组件至中心

▶扫描方式选“全盘扫描” →处理方式选“自动处置”

▶最大扫描时间留空→点击【确定】

6. 保存规则,立即生效

▶左上角输入规则名称(如“核心区勒索病毒应急”)

▶右上角【保存】→规则即时部署至目标终端

效果验证:

当指定IP区间内终端触发勒索、挖矿威胁时,系统将同步完成主机隔离+全盘扫描,全程自动化执行,无需人工介入,真正实现“威胁发现即响应”。

瑞星EDR处置编排功能就是企业手中的“智能武器”,让终端安全从“被动挨打的防线” 升级为“主动出击的引擎”。无需复杂操作,几步即可构建自动化防御体系,让每一次威胁响应都成为对业务的精准护航。